Ubicación del CPD

Un CPD es una sala donde están un conjunto de servidores. También la llamamos DataCenter, centro de cálculo, etc. Centralizando se consigue:

- Ahorrar en costes de protección y mantenimiento, ya que no hace falta duplicar vigilancia, refrigeración,etc.

- Optimizar las comunicaciones entre servidores, porque al estar todos juntos no se necesita utilizar elementos que reduzcan el rendimiento.

- Aprovechar mejor los recursos humanos del departamento de informática, ya que no tienen que desplazarse entre edificios para realizar instalaciones, sustituir tarjetas,etc.

Todas las empresas deben tener un plan de recuperación ante desastres documentado. Si hay un cambio en el CPD , el plan debe ser actualizado. El plan debe incluir:

- Hardware: Qué modelos de máquinas tenemos instaladas, que modelos alternativos podemos usar y cómo instalarán.

- Software: Qué sistema operativo y aplicaciones están instalados, con el número de versión actualizado y todas las opciones de configuración.

- Datos: Qué sistemas de almacenamiento utilizamos, con qué configuración y cómo se hace el respaldo de datos (copias de seguridad).

1.1 Protección

El CPD debe de estar protegido al máximo:

- Edificio en zona de baja probabilidad de accidentes naturales.

- Evitar proximidades a ríos, playas, presas, aeropuertos,autopistas,etc.

- Evitar ubicaciones donde los edificios cercanos seas de empresas de actividades potencialmente peligrosas.

- Preferible usar primeras plantas del edificio.

- Recomendable que el edificio tenga dos accesos y por calles diferentes.

- Evitar señalizar la ubicación del CPD para dificultar la localización a los atacantes.

- Pasillos que llevan hasta el CPD anchos.

- Acceso a la sala muy controlado.

- Utilizar falso suelo y falso techo, para facilitar la distribución del cableado.

- Altura de la sala elevada para permitir el despliegue de falso suelo y falso techo.

- Instalar equipos de detección de humos y sistemas automáticos de extinción de incendios.

- El mobiliario de la sala debe utilizar materiales ignifugos.

1.2 Aislamiento

Hay que proteger las máquinas que situamos en el CPD ya que utilizan circuitos electrónicos. Hay que protegerlas de:

3.3 Triggers

El software del SAI también incluye la configuración de lo comandos para responder ante un corte de corriente. Las opciones principales son:

- Temperatura.

- Humedad.

- Interferencias electromagnéticas.

- Ruido.

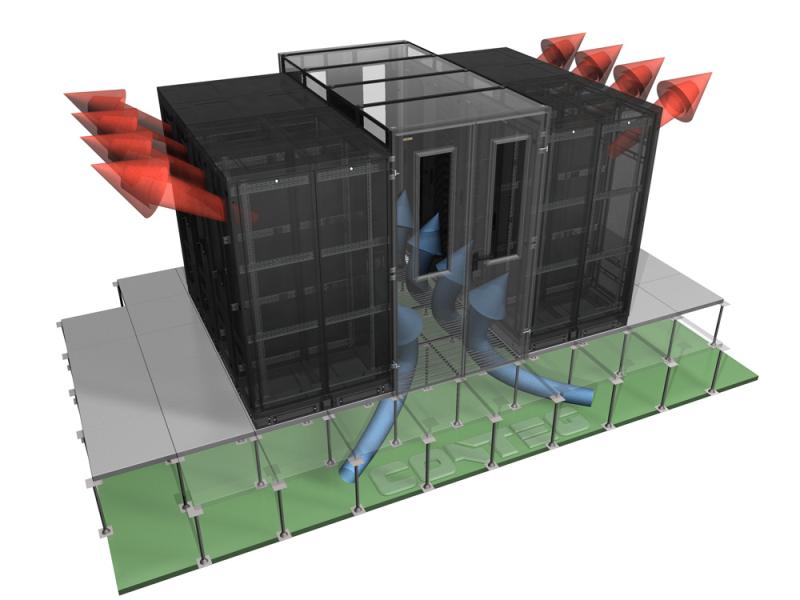

1.3 Ventilación

Los CPD no suelen tener ventanas por el riesgo de intrusiones del exterior o por la lluvia.

La temperatura recomendable es 22grados en la sala. Se suele instalar equipos de climatización para las personas que trabajan aquí.

En los CPD grandes se suelen adoptar la configuración de pasillos calientes y pasillo fríos.

1.4 Suministro eléctrico y comunicaciones

El CPD necesita servicios exteriores, como la alimentación eléctrica y las comunicaciones. Se suele contratar empresas distintas por si una falla no nos impida seguir trabajando.

El suministro eléctrico del CPD debe de estar separado del que alimenta al resto de la empresa para evitar problemas.

Para los sistemas críticos debemos instalar generadores eléctricos alimentados por combustible.

En las comunicaciones conviene que el segundo suministrador utilice una tecnología diferente al primero.

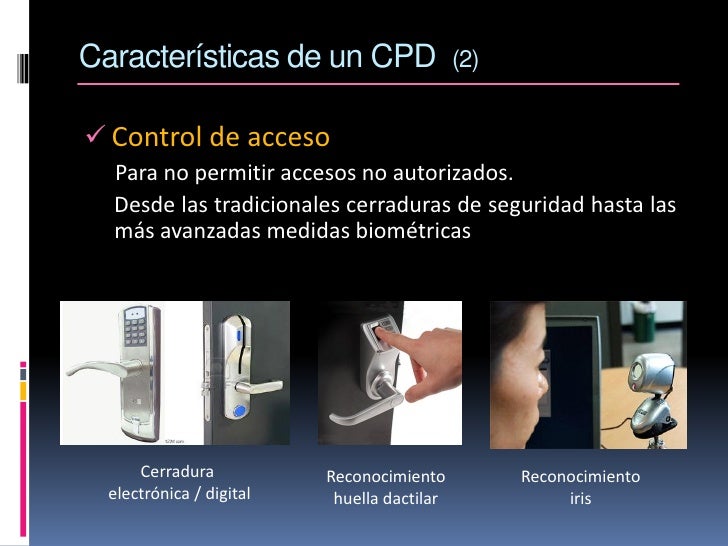

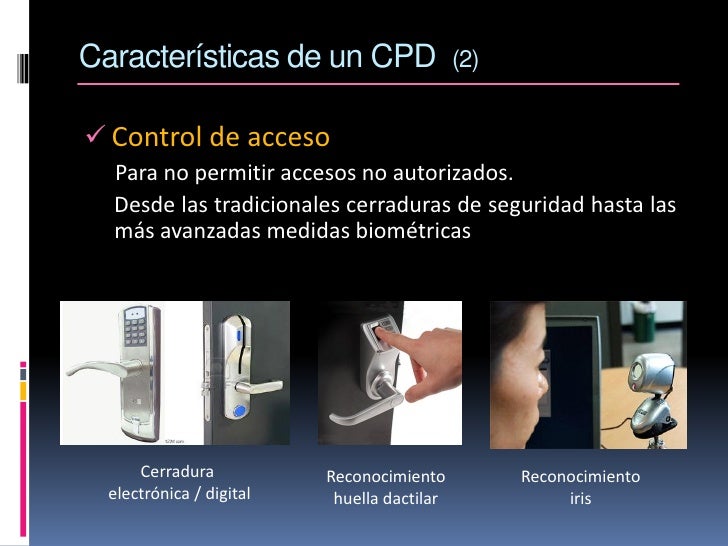

1.5 Control de acceso

El acceso a la sala del CPD debe estar muy controlado, solo necesitan ser utilizadas por un grupo pequeño de especialistas, y no podemos dejar que alguien se lleve una máquina ni ningún componente de ella.

Se suelen instalar sensores de presencia y cámaras de vídeo y tener un grupo de vigilantes de seguridad.

Centro de respaldo

Aunque tengamos toda esa protección, puede suceder una catástrofe en el CPD y quede inservible, por eso debemos de instalar un segundo CPD.

Este es llamado Centro de respaldo, y ofrece los mismos servicios que el centro principal , o los mismos servicios pero con menos prestaciones, para la continuidad de la empresa. Debe de estar alejado del principal CPD.

El centro de respaldo está parado, pero si se necesita cambiar con el CP, los usuarios no deben notar el cambio, por eso toda la información debe de estar también en el CR.

Necesitamos muy buenas comunicaciones entre el CP y el CR para poder habilitar mecanismos especiales de réplica.

Todo el procedimiento de conmutación debe estar documentado con el máximo detalle para el plan de recuperación ante desastres.

SAI/UPS

Un SAI es un conjunto de baterías que alimentan una instalación eléctrica.

En caso de corte de la corriente, los equipos conectados al SAI siguen funcionando porque consiguen electricidad de las baterías. La capacidad de las baterías es reducida depende del SAI elegido y el consumo de los equipos, aunque el mínimo garantizado es 10 minutos.

Los factos para elegir un SAI es cuántos vatios consumen los equipos que deben proteger y cuánto tiempo necesitamos que los proteja.

Si el presupuesto nos lo permite, debemos de instalar un doble juego de equipos SAI, para estar cubiertos por si uno falla.

Los SAI suelen llevar un estabilizador de corriente para quitar los picos que pueden ser dañinos.

3.1 Tipos

Hay distintos tipos:

- SAI en estado de espera, este se activa si hay un corte y cuando vuelva la corriente, desactiva la generación de corriente propia y empieza a cargar las baterías.

- SAI en linea, en este los equipos siempre están tomando corriente de las baterías SAI, y cuando ocurre un corte, el SAI se limita a aplicar los tiempos de espera, y cuando la corriente vuelve empieza a cargar las baterías.

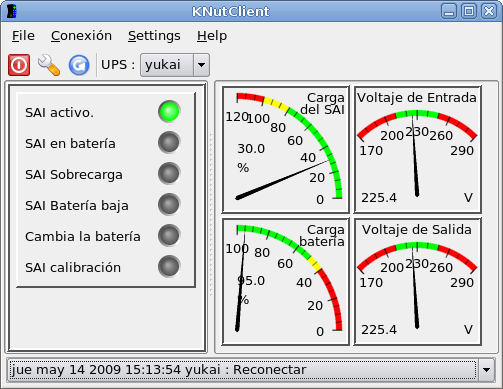

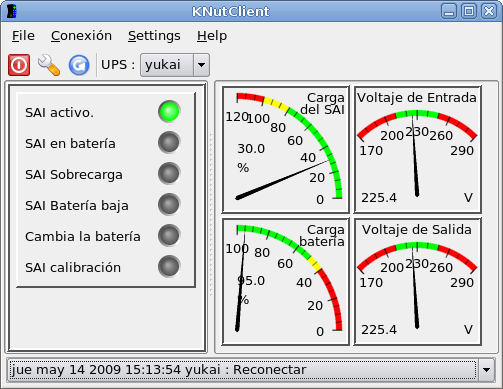

3.2 Monitorización

Conviene revisar el estado del SAI regularmente. Hay equipos que suelen incorporar unos indicadores luminosos en el frontal para saber si esta cargando o descargando las baterías, el porcentaje de batería restante, etc.

Pero esta información solo la conocemos si estamos delante del equipo.

Para no tener este inconveniente los SAI suelen incorporar un puerto de conexión con un ordenador, para poder ver el estado del SAI desde ese ordenador.

3.3 Triggers

El software del SAI también incluye la configuración de lo comandos para responder ante un corte de corriente. Las opciones principales son:

- Cuándo hacerlo.

- Qué hacer con el sistema, ya sea apagar o suspender.

- Que comando ejecutar antes de empezar el apagado.

3.4 Mantenimiento

El software del SAI nos ayuda a saber si las baterías se están desgastando por el tiempo y el rendimiento que nos ofrece.

Permite lanzar tests para comprobar la degradación de las baterías.

Incluye operaciones automáticas de descarga controlada, que alargan la vida de las baterías.

Los SAI empresariales suelen adoptar una configuración modular, no utilizan pocas baterías grandes, sino muchas baterías pequeñas, para poder reemplazar fácilmente una batería sin afectar demasiado a la carga total ofrecida por el equipo.

Bibliografía

Apuntes del tema

Google

Youtube