Seguridad pasiva: Almacenamiento

-Estrategias de almacenamiento

Lo más importante de la informática en una empresa son sus datos ya que si estos se pierden no podremos recuperarlos (al menos no fácil ni rápidamente).

Ya que los datos son tan importantes hay que esforzarse en mejorar su integridad y disponibilidad.

Podemos comprar los mejores discos del mercado en calidad y velocidad aunque siempre pueden fallar. Podemos concentrar los discos en unos servidores especializados en almacenamiento y replicar la información varias veces y repartirla por ciudades distintas.

Podemos contratar el servicio de respaldo de datos a otra empresa conectados a internet para no depender de nuestros equipos y personal.

- Rendimiento y redundancia. RAID en Windows y Linux.

Podemos aprovechar varios discos de un ordenador para:

- Crear unidades más grandes.

- Crear unidades más rápidas.

- Crear unidades más fiables.

Si configuramos ambos discos para que en cada fichero los bloques se escriban a la vez en ambos discos, si falla un disco, los datos estarán a salvo en el otro.

Una de las tecnologías que lo consigue se llama RAID. Hay varios niveles de RAID y los más importantes son:

- RAID 0: Agrupamos discos para tener uno mayor e incluso mas rápido. Los bloques que lleguen al disco RAID 0 se escribirám en alguno de los discos del grupo. Si uno de los discos falla, lo perdemos todo.

- RAID 1: (Mirror o espejo) Agrupamos discos por pareja, cada bloque que llegue al disco RAID 1 se escribirá en los dos discos a la vez. Si falla un disco no perdemos información porque estará en el otro, pero perdemos la mitad de la capacidad. No se gana rendimiento.

- RAID 5: Este consigue que sea más rápido como el RAID 0 y seguro y el mismo rendimiento que ofrece RAID 1.

Para cada dato que el sistema quiere almacenar en el RAID, este aplica un procedimiento

matemático (en general, la paridad) para obtener información complementaria a ese dato, de tal manera que se puede recuperar el dato en caso de perder cualquier disco (sea disco de datos o paridad).

Una vez obtenida la paridad, se hace striping para repartir el dato y su paridad por los discos conectados al RAID.

Por tanto necesitamos un disco más para almacenar la paridad. Gracias al stiping conseguimos mejor rendimiento que el disco individual y gracias a la paridad estamos más seguros que en RAID 0, a cambio sacrificamos la capacidad de un disco.

- Almacenamiento en red: NAS y SAN. Clústers

Hemos visto que podemos mejorar el rendimiento y la fiabilidad del almacenamiento de

un ordenador conectando varios discos y configurándolos en RAID.

Pero en las empresas se suele trabajar en equipo, compartiendo ficheros entre varios ordenadores.

Tenemos que pensar cómo compartir ficheros y cómo hacerlo con seguridad.

Lo mejor es ponerlo en un servidor dedicado y si es posible especializado en almacenamiento. Así podemos instalar el software que sea necesario y tenerlo actualizado.

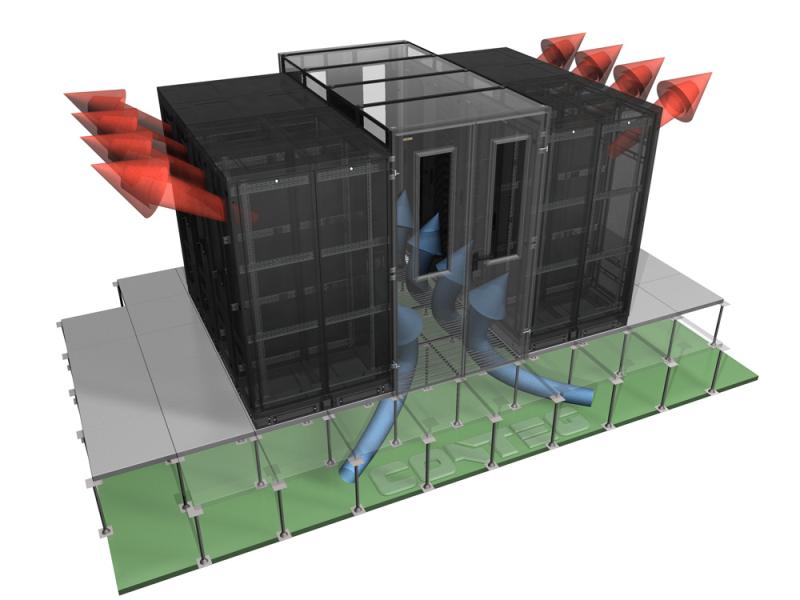

Este estará bajo la supervisión del personal del CPD y además un servidor especializado en almacenamiento dispondrá del hardware suficiente para desplegar configuraciones RAID, una memoria caché de alto rendimiento, etc.

En un entorno privado es suficiente con un pequeño equipo que haga de servidor NAS, pero en un entorno empresarial necesitamos mucho más rendimiento y seguridad. Si otros servidores también lo necesitan, optaremos por una solución SAN.

NAS (disco en red). SAN (discos de alto rendimiento, capacidad y seguridad).

Supongamos que nuestra empresa ya tiene en sus instalaciones NAS (disco en red) y SAN (discos de alto rendimiento, capacidad y seguridad). Pero hay más necesidades:

Queremos colgar ficheros para nuestros clientes y proveedores. Cuando estamos fuera de la oficina podemos necesitar algún fichero (un presupuesto, un contrato). Vamos a continuar en casa un trabajo que tenemos a medias. Simplemente queremos una copia de unos documentos importantes en otro lugar que no sea la oficina.

Para un empleado, una solución simple es guardarlo todo en un pendrive USB. Pero se pierden con demasiada facilidad.

La solución habitual era abrir un acceso directo desde Internet hasta los discos de la empresa. Funciona, aunque es delicado, porque al final es una «puerta trasera» por donde pueden intentar entrar hackers, y llegar hasta esos discos o cualquier otro servidor nuestro.

Como alternativa, en los últimos años han aparecido multitud de servicios de almacenamiento en la nube:

Este estará bajo la supervisión del personal del CPD y además un servidor especializado en almacenamiento dispondrá del hardware suficiente para desplegar configuraciones RAID, una memoria caché de alto rendimiento, etc.

En un entorno privado es suficiente con un pequeño equipo que haga de servidor NAS, pero en un entorno empresarial necesitamos mucho más rendimiento y seguridad. Si otros servidores también lo necesitan, optaremos por una solución SAN.

NAS (disco en red). SAN (discos de alto rendimiento, capacidad y seguridad).

- Almacenamiento en la nube y P2P

Supongamos que nuestra empresa ya tiene en sus instalaciones NAS (disco en red) y SAN (discos de alto rendimiento, capacidad y seguridad). Pero hay más necesidades:

Queremos colgar ficheros para nuestros clientes y proveedores. Cuando estamos fuera de la oficina podemos necesitar algún fichero (un presupuesto, un contrato). Vamos a continuar en casa un trabajo que tenemos a medias. Simplemente queremos una copia de unos documentos importantes en otro lugar que no sea la oficina.

Para un empleado, una solución simple es guardarlo todo en un pendrive USB. Pero se pierden con demasiada facilidad.

La solución habitual era abrir un acceso directo desde Internet hasta los discos de la empresa. Funciona, aunque es delicado, porque al final es una «puerta trasera» por donde pueden intentar entrar hackers, y llegar hasta esos discos o cualquier otro servidor nuestro.

Como alternativa, en los últimos años han aparecido multitud de servicios de almacenamiento en la nube:

- La primera generación (Megaupload, FileServe, etc.). consiste en que un usuario sube un fichero a una web para que lo descarguen otros usuarios conectados a esa web. Pero resulta incómodo, primero porque solo almacena ficheros, sin una estructura de carpetas; y, segundo, porque si queremos todos los ficheros de una carpeta, hay que ir uno por uno, o comprimirlos en un zip y subirlo.

- La segunda generación (Dropbox, iCloud, Box.net, Skydrive, GoogleDrive). es más simple: directamente sincronizan carpetas de los dispositivos (ordenador personal, móvil, tableta) entre sí y con los servidores del proveedor. Cualquier cambio que hagas en cualquier dispositivo automáticamente ocurre en los demás dispositivos y en el disco del proveedor, sin necesidad de acordarse de conectar a una web y hacer la descarga (aunque también está disponible).

-Backup de datos

Ni el RAID 1 ni el RAID 5 nos permiten dormir tranquilos. Estamos protegidos ante el fallo de uno de los discos, pero no si fallan dos. O si se incendia la sala y arde el servidor. O si alguien accede a la máquina y la formatea.

Podemos ver el RAID como una forma de seguir funcionando, aunque haya fallecido uno de los discos. Pero nuestros datos son más importantes hay que seguir protegiéndolos. Por eso haremos copias y las llevaremos lo más lejos posible.Primero vamos distinguir entre:

- Backup de datos. Copia de seguridad de los datos del usuario o empresa que están almacenados en un ordenador.

- Imagen del sistema. Copia de seguridad de los programas (sistemas operativos y aplicaciones) que están instalados en un ordenador.

El segundo paso es identificar los datos que tenemos que salvar. Aquí tenemos que distinguir entre:

- Ficheros. Pueden ser unidades enteras, la típica carpeta Mis Documentos, etc. Existe la complicación de detectar los ficheros que están siendo modificados precisamente cuando se ha lanzado la copia.

- Sistema Complejos. Como las bese de datos, donde la concurrencia de cambios suele ser muchos más alta que con ficheros, porque una operación afecta a varias tablas. Por ese motivo, los servidores de base de datos tienen sus propios mecanismos de exportación del contenido de las tablas.

Finalmente, para cada tipo de información identificada en el paso anterior, hay que acordar la frecuencia de respaldo.

- Tipos de dispositivos locales y remotos. Robot de cintas.

Una vez hemos configurado qué información del disco duro queremos consevar y con qué frecuencia, hay que decidir dónde hacemos la copia: soporte físico y ubicación de este soporte físico. En cuanto al soporte físico, podemos pensar en:

- Usar otra partición del mismo disco duro. No es buena idea, porque si falla el disco, lo perdemos todo.

- Usar otro disco de esa máquina; pero si se destruye la máquina, lo perdemos todo.

- Pasarlo a un disco duro extraíble para llevárnoslo, o quizá el disco duro son relativamente caros, por lo menos, mucho más que otras tecnologías de almacenamiento, como las cintas o los discos ópticos.

- Si podemos elegir entre cintas y discos, mejor las cintas porque tienen más capacidad y son más fiables y reutilizables. Las cintas más usadas son las LTO (Linear TapeOpen).

- Tipos de copias

Como hemos visto antes, cada empresa debe identificar qué datos quiere proteger mediante copia de seguridad. Hay tres tipos de copia:

- Completa:Incluye toda la información identificada. Si era una unidad de disco, todos los archivos y carpetas que contiene; si era una base de datos, la exportación de todas sus tablas.

- Diferencial: Incluye toda la información que ha cambiado desde la última vez que se hizo una copia de seguridad completa.

- Incremental: Incluye toda la información que ha cambiado desde la última copia de seguridad, sea completa o incremental.

- Imagen del sistema

La imagen del sistema no es tan importante como los datos, porque en último extremo podríamos instalar desde cero, con el CD/DVD del sistema operativo y las aplicaciones necesarias.

La imagen de un sistema es un volcado del contenido del disco duro. Con todo: ejecutables y datos del sistema operativo, ejecutables y datos de las aplicaciones instaladas y datos personales de los usuarios. Generalmente se comprime en un único fichero que ocupa muchos gigabytes.

- Creación y recuperación. LiveCD

Existen varias herramientas en los distintos sistemas operativos para crear y recuperar imágenes (Norton Ghost, Acronis True Image).

- Las ventajas del LiveCD son:

- Es una solución válida para clonar sistemas Windows o Linux en cualquiera de sus versiones, porque trabajamos directamente con el disco, sin importar qué hay dentro.

- Es una solución válida para cualquier hardware convencional, porque Linux funciona en casi todas las plataformas.

- Es una solución interoperable: el formato del fichero es estándar, de manera que un fichero creado con un LiveCD se puede recuperar con otro LiveCD diferente.

- Los inconvenientes son:

- Como cualquier imagen, hay que recuperarla entera, no hay opción de elegir carpetas o ficheros.

- Durante la recuperación estamos escribiendo en todo el disco; un error en un sector puede interrumpir la operación.

- El tamaño del disco donde recuperamos debe ser el mismo o superior al del disco original.

- No incluye opciones avanzadas, como dejar la imagen en el mismo disco e instalar un gestor de arranque que permita recuperarla fácilmente, como ocurre en los ordenadores actuales. Aunque es una opción poco fiable, porque el daño del disco que nos lleva a recuperar la imagen le puede haber afectado a ella.

- Registro de Windows y puntos de restauración.

Los sistemas Windows incluyen una funcionalidad similar al software de congelación del apartado anterior: se llaman puntos de restauración y recogen el estado de los ejecutables y la configuración del sistema operativo. Es importante crear un punto de restauración antes de efectuar cambios importantes en el sistema, como la instalación o sustitución de drivers o la aplicación de parches. De hecho, las actualizaciones automáticas de Windows siempre crean primero un punto de restauración.

- Herramientas de chequeo de discos.

Ya sabemos cómo proteger nuestros datos frente a un fallo en un disco (RAID, backup, almacenamiento en la nube, etc.). Pero no deberíamos esperar sentados hasta que un disco falle y confiar en que entrará en funcionamiento el mecanismo de respaldo. Siempre es aconsejable tomar medidas preventivas, en este caso la detección temprana del fallo.

Bibliografía

- Apuntes del tema

- Youtube